Principios de arquitectura para Power Platform (Seguridad): Cifrado de datos

Descubre cómo Power Platform protege los datos con cifrado avanzado y gestión de claves segura, garantizando la seguridad de la información.

En el amplio campo del desarrollo de software, la seguridad de los datos nunca ha sido tan crítica. Con el aumento de ciberataques sofisticados, es esencial entender y aplicar rigurosamente principios de seguridad robustos. Power Platform ofrece una variedad de opciones de cifrado diseñadas para proteger los datos en reposo y en tránsito, garantizando que la información sensible esté segura de accesos no autorizados.

Contexto de los ciberataques recientes

El año 2024 ha visto un aumento notable en los ciberataques y es que ya el año pasado con incidentes como el hackeo a MOVEit, afectando a más de 62 millones de personas y a una amplia gama de organizaciones son buena prueba de ello. Este ataque y otros similares, como el sufrido por Air Europa que comprometió datos bancarios de sus clientes, ilustran la creciente sofisticación y alcance de las amenazas informáticas. Estos ataques resaltan la necesidad de estrategias robustas de seguridad en todas las plataformas digitales, incluida Power Platform.

¿Cómo funciona el cifrado en Power Platform?

El cifrado es una técnica esencial para proteger los datos al convertirlos en un formato ilegible para cualquier persona que no posea la clave secreta necesaria para descifrarlos. En Power Platform, esto se implementa tanto en los datos en reposo como en tránsito utilizando estándares y protocolos de la industria como SQL TDE (Transparent Data Encryption) para datos en reposo, y TLS (Transport Layer Security) para datos en tránsito. Esto asegura que los datos sensibles están protegidos desde su almacenamiento hasta su uso en la red.

Cifrado en Reposo

Transparent Data Encryption (TDE): En Power Platform, el cifrado en reposo se maneja principalmente a través de TDE. Esta tecnología cifra los archivos de datos en el nivel del archivo o bloque, lo que significa que los archivos de datos son indescifrables sin las claves de cifrado correspondientes. TDE es crucial para proteger los datos almacenados contra amenazas que intentan acceder a los datos directamente desde los medios de almacenamiento físico.

Azure SQL Database Encryption: Para aquellos componentes de Power Platform que utilizan Azure SQL Database, se aplica el cifrado en reposo utilizando las capacidades integradas de Azure. Esto incluye el cifrado de las bases de datos completas, los archivos de registro y otros elementos críticos que contienen datos sensibles.

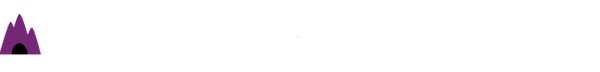

Cifrado en Tránsito

TLS (Transport Layer Security): Power Platform utiliza TLS para cifrar todos los datos que se transmiten entre los clientes y los servicios de la plataforma. TLS es un protocolo diseñado para proporcionar comunicaciones seguras en una red informática. En Power Platform, TLS asegura que los datos enviados sobre la red estén protegidos contra la interceptación y el acceso no autorizado.

Cifrado de Capa de Aplicación: Además de TLS, Power Platform implementa cifrado en la capa de aplicación, asegurando que ciertos datos sensibles sean cifrados antes de ser transmitidos. Esto agrega una capa adicional de seguridad, especialmente útil cuando los datos pasan a través de redes menos seguras o cuando se requiere cumplir con regulaciones específicas.

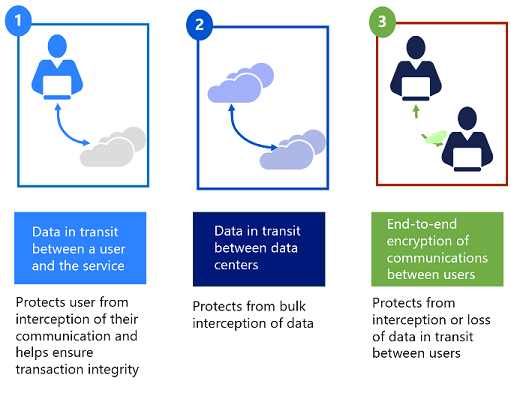

Gestión de Claves de Cifrado

Power Platform ofrece la opción de usar claves de cifrado gestionadas por el cliente (CMK, Customer-Managed Keys) en lugar de las gestionadas por Microsoft. Esto proporciona a las empresas un mayor control sobre la seguridad de sus datos, permitiendo la gestión propia de las claves de cifrado dentro de sus entornos de Azure Key Vault. Los usuarios pueden crear, importar y administrar sus claves de cifrado para Power Platform, con opciones para rotar y reemplazar claves según sea necesario para mantener la seguridad a largo plazo.

Los usuarios pueden configurar y gestionar sus claves de cifrado a través del centro de administración de Power Platform, eligiendo entre generar nuevas claves o importar claves existentes. También es posible aplicar estas claves a entornos específicos, con medidas para garantizar que los cambios de clave se manejen sin tiempo de inactividad, aplicando la nueva clave de cifrado de forma transparente.

Ejemplo ilustrativo

Para profundizar en cómo una organización puede implementar y gestionar claves de cifrado en Power Platform, consideremos una empresa ficticia, "DataSecure Inc.", que necesita cumplir con regulaciones estrictas de privacidad de datos debido a su trabajo con información financiera sensible.

Paso 1: Establecimiento de la Infraestructura de Azure

DataSecure Inc. comienza por crear una suscripción de Azure de tipo "Pay-as-you-go". Dentro de esta suscripción, el equipo de IT de DataSecure establece un grupo de recursos ubicado en la misma región geográfica que su entorno de Power Platform para optimizar el rendimiento y la conformidad.

Paso 2: Creación de Azure Key Vault

A continuación, DataSecure crea un Azure Key Vault dentro del grupo de recursos recién creado. Durante este proceso, activan las configuraciones de "soft-delete" y "purge protection" para proteger el Key Vault contra eliminaciones accidentales y asegurar que las claves puedan recuperarse durante el periodo de retención obligatorio, si se eliminan. Estas configuraciones son esenciales para evitar la pérdida de acceso a los datos cifrados debido a la eliminación accidental de las claves.

Paso 3: Generación de Claves de Cifrado

Dentro del Azure Key Vault, DataSecure opta por generar una nueva clave RSA de 2048 bits. Esta clave será utilizada para cifrar los datos en su entorno Dataverse. La elección de RSA se debe a su robustez y aceptación amplia en la industria para asegurar datos confidenciales.

Paso 4: Asignación de la Clave al Entorno de Power Platform

Con la clave generada, el siguiente paso es asociar esta clave con su entorno Dataverse en Power Platform. Esto se realiza en el centro de administración de Power Platform, donde el equipo de IT selecciona su entorno, accede a la configuración de cifrado, y elige utilizar su clave gestionada por el cliente en lugar de la clave predeterminada gestionada por Microsoft.

Paso 5: Activación y Gestión de la Clave

Una vez asociada la clave con el entorno Dataverse, DataSecure activa la clave. Este proceso incluye un cambio de estado de la clave a "Activo", lo que significa que todos los nuevos datos escritos en Dataverse se cifrarán utilizando esta clave. Para la gestión continua, la clave puede rotarse o reemplazarse según las políticas de seguridad de DataSecure, sin afectar la disponibilidad o integridad de los datos.

Paso 6: Supervisión y Cumplimiento

Finalmente, el equipo de IT establece procedimientos para la supervisión regular del uso de la clave y su estado de seguridad. Utilizan las herramientas de auditoría de Azure para rastrear el acceso y uso de la clave, asegurando que solo los usuarios autorizados puedan acceder a ella y respondiendo rápidamente a cualquier incidente de seguridad.

Consideraciones Prácticas

Automatización y Transparencia: La mayoría de las opciones de cifrado en Power Platform son manejadas de manera transparente por Microsoft, lo que significa que los usuarios no necesitan realizar configuraciones complejas para asegurar sus datos. Sin embargo, es crucial entender estas configuraciones para garantizar que cumplen con las necesidades específicas de seguridad y cumplimiento de cada empresa.

Impacto en el Rendimiento: El cifrado puede tener un impacto en el rendimiento de las aplicaciones y los servicios. Microsoft ha optimizado Power Platform para minimizar este impacto, pero los administradores deben ser conscientes de potenciales compromisos entre seguridad y rendimiento.

El cifrado en Power Platform está diseñado para ser robusto, cumpliendo con estándares de seguridad líderes en la industria, y ofreciendo a las empresas la confianza de que sus datos están protegidos tanto en reposo como en tránsito.

Consideraciones al implementar el cifrado en Power Platform

Al diseñar soluciones en Power Platform con un enfoque en la seguridad, es fundamental tener en cuenta los siguientes aspectos:

- Evaluación del nivel de sensibilidad de los datos: Determinar qué datos requieren protección adicional puede ayudar a implementar medidas de cifrado adecuadas.

- Gestión de claves de cifrado: Es importante implementar políticas sólidas para la gestión de claves, incluyendo la rotación regular de claves y el uso de servicios como Azure Key Vault.

- Cumplimiento y regulaciones: Asegurarse de que las soluciones de cifrado cumplan con las regulaciones locales e internacionales de protección de datos es esencial para evitar sanciones y proteger la privacidad de los datos.

El cifrado en Power Platform es una herramienta potente para proteger la información contra los riesgos emergentes de ciberseguridad. La plataforma ofrece opciones robustas que se gestionan de forma transparente, permitiendo a las empresas concentrarse en crear soluciones seguras sin la carga adicional de gestionar la complejidad del cifrado.

Este enfoque en el cifrado es solo el comienzo. En los próximos artículos, profundizaremos en otros principios de seguridad como la autenticación multifactor y la seguridad de las APIs, vitales para una arquitectura bien diseñada en Power Platform y otras plataformas de desarrollo modernas.

Para una comprensión más detallada y técnica del cifrado en Power Platform, podeis visitar los siguientes enlaces proporcionados por Microsoft: Sobre el cifrado en Power Platform y Principios de cifrado recomendados. Estos recursos ofrecen una guía profunda y específica para asegurar tus soluciones en Power Platform de forma efectiva.

Como ya sabéis, la seguridad es lo primero.